ЗАЩИТА ОТ УГРОЗ ЦИФРОВОГО МИРА: ЧТО ТАКОЕ КИБЕРБЕЗОПАСНОСТЬ И КТО ЕЙ ЗАНИМАЕТСЯ

Интернет упростил работу и жизнь. Но также стал источником опасности для всех, кто им пользуется.

Развитие цифровых технологий привело к появлению большого количества цифровых угроз в интернете. Например, кража персональных данных пользователей или атаки хакеров на информационные системы компании с целью вывести их из строя.

В ответ на угрозы появилась область знаний, которая занимается разработкой и внедрением технологий защиты информационных систем от них, — кибербезопасность. Специалисты по кибербезопасности изучают преступления и угрозы в цифровой среде и разрабатывают способы противостоять им. Например, ищут уязвимости в корпоративных системах и совершенствуют протоколы шифрования персональных данных пользователей.

Чем кибербезопасность отличается от информационной безопасности

Информационная безопасность защищает данные, которые могут храниться как в цифровом виде, так и на бумажных носителях. Специалисты по информационной безопасности борются с внешними и внутренними угрозами. Например, предотвращают последствия случайного изменения данных или нарушений работы системы из-за технических сбоев.

Кибербезопасность относится к защите только цифровой информации и в основном от угроз извне — из интернет-сетей.

В современном мире цифровизация затронула все отрасли и социальные сферы, поэтому обеспечить безопасность информации невозможно без защиты её от киберугроз. Информационная безопасность и кибербезопасность взаимосвязаны и дополняют друг друга, поэтому на практике понятия иногда используют как синонимы. Часто в компаниях, особенно в небольших, оба направления ведёт один сотрудник.

Основные цели кибербезопасности:

✅ Обеспечить безопасность сетей, устройств и ПО

✅ Защитить информацию

✅ Обнаружить угрозы и реагировать на инциденты

✅ Обучать пользователей

Виды угроз

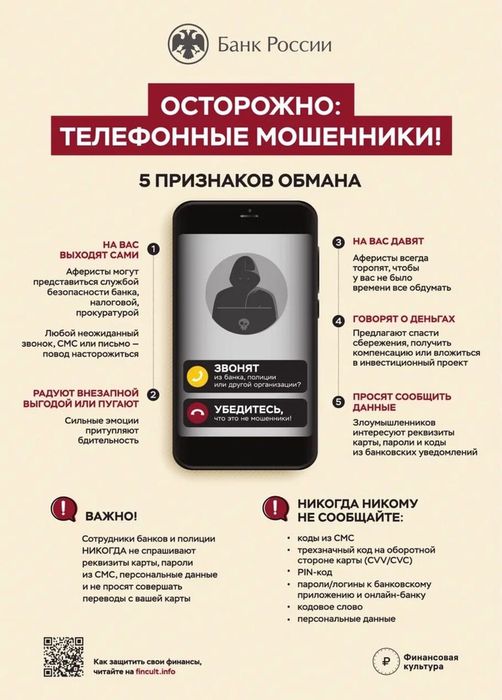

Угрозы кибербезопасности — это действия злоумышленников, которые они совершают с помощью интернета и программных средств. Перечислим основные виды:

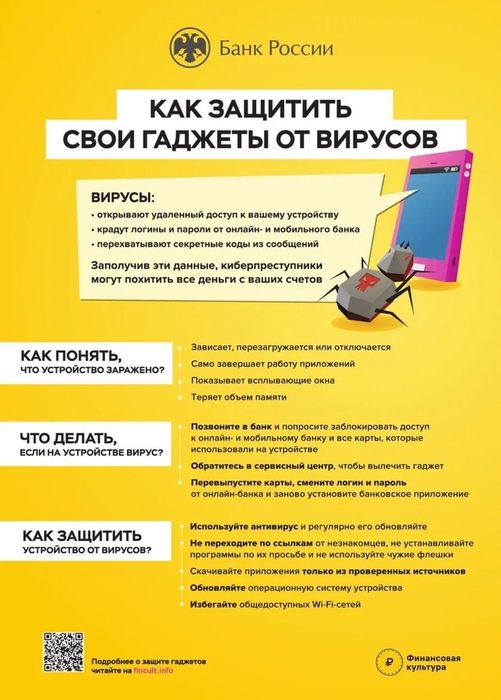

❌ Вредоносное ПО

Программы, которые могут вывести из строя систему на устройстве пользователя, повредить или украсть данные. Киберпреступники создают такое ПО и распространяют в виде файлов, например по электронной почте. Пользователь скачивает файл и устанавливает программу на своё устройство.

Как действует вредоносное ПО:

● Вирусы проникают в системы компьютеров, смартфонов и IoT-устройств и распространяются по ним, копируя свой программный код. Они потребляют ресурсы системы и нарушают её целостность, что приводит к ошибкам, например удалению файлов, нарушению структуры хранения данных или блокировке пользователей. Вирусы также могут использовать ресурсы системы, например, для DDos-атак или майнинга — создания структур, которые обеспечивают работу криптовалютных платформ. Для этого нужно проводить сложные вычисления. Злоумышленник использует мощности устройств своих жертв, а сам получает вознаграждение за майнинг.

● Троянцы, или троянские программы, собирают данные или повреждают их.

● Шпионские программы отслеживают действия пользователя, чтобы использовать эти данные в своих целях. Например, перехватив данные карты и пароли от аккаунтов, преступники могут украсть деньги со счетов.

● Программы-вымогатели зашифровывают данные на устройстве пользователя, а преступники требуют выкуп за их расшифровку.

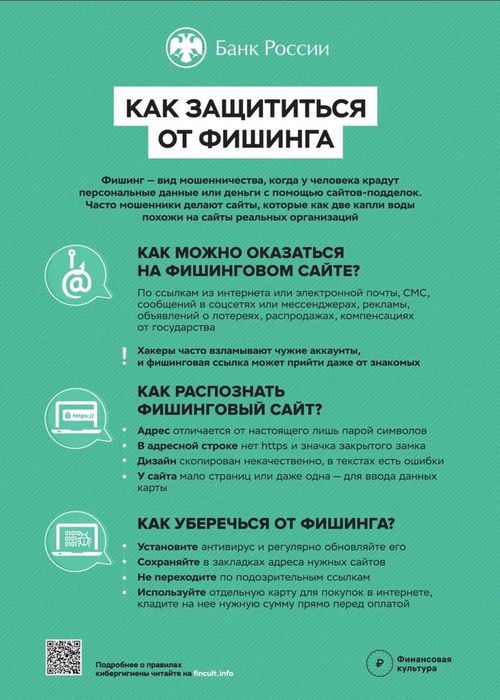

❌ Фишинг

Пользователь получает электронное письмо с промокодом на скидку от интернет-магазина, на рассылку которого он подписан. По ссылке из письма он попадает на сайт, заходит в личный кабинет, выбирает товары из избранного, оформляет заказ и вводит данные карты. Данные карты получают злоумышленники, потому что письмо и сайт, на который оно привело, скопированы с реального. Такая атака на данные пользователя в интернете называется «фишинг».

❌ «Человек посередине»

Суть атак типа «человек посередине» (на англ. Man-in-the-middle, или MITM) в том, что злоумышленник внедряется в подключение или канал связи, например в Wi-Fi-соединение, и перехватывает трафик пользователей.

Например, злоумышленник может перехватывать сообщения, которые пользователь отправляет родным, друзьям и коллегам, и менять их. Или преступник может подключиться к сайту с безопасным соединением и отправить в браузер поддельный сертификат безопасности. Тогда соединение пользователя с сайтом будет небезопасным, а данные перехватит «человек посередине».

❌ «Отказ в обслуживании»

К этому виду угроз относятся, например, DoS и DDoS-атаки. Преступник или преступники отправляют большое количество запросов к системе, например заходят на сайт и регистрируются на мероприятие. Если количество запросов превысит пропускную способность системы, она перестанет работать. Такая атака может вывести из строя сайт, приложение, программное обеспечение компании и повредить инфраструктуру системы.